Cos'è la crittografia post-quantistica?

Tutto quello che c'è da sapere sulla funzionalità di sicurezza high-tech adottata da Apple, Meta e Zoom

Introduzione alla Crittografia

La crittografia è una tecnica fondamentale per la sicurezza delle informazioni, utilizzata per proteggere i dati trasformandoli in un formato illeggibile per chiunque non possieda la chiave necessaria per decifrarli. Esistono due principali tipi di crittografia: la crittografia regolare e la crittografia end-to-end (E2EE). La prima permette sia al mittente, al destinatario che alla piattaforma di accedere ai dati, mentre la seconda consente solo al mittente e al destinatario di leggere i messaggi.

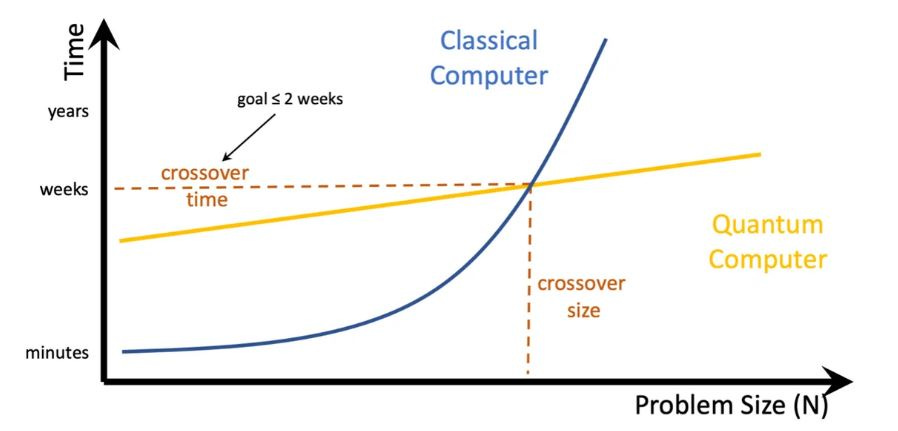

La Minaccia dei Computer Quantistici

Con l'avvento dei computer quantistici, si prospetta una sfida significativa per la sicurezza dei dati crittografati. A differenza dei computer classici, che utilizzano bit con valori di 0 o 1, i computer quantistici utilizzano qubit, che possono rappresentare sia 0 che 1 simultaneamente grazie alle proprietà della sovrapposizione quantistica. Questa caratteristica rende i computer quantistici esponenzialmente più potenti e veloci, capaci di risolvere problemi complessi in modo molto più efficiente rispetto ai computer classici.

La Crittografia Post-Quantistica

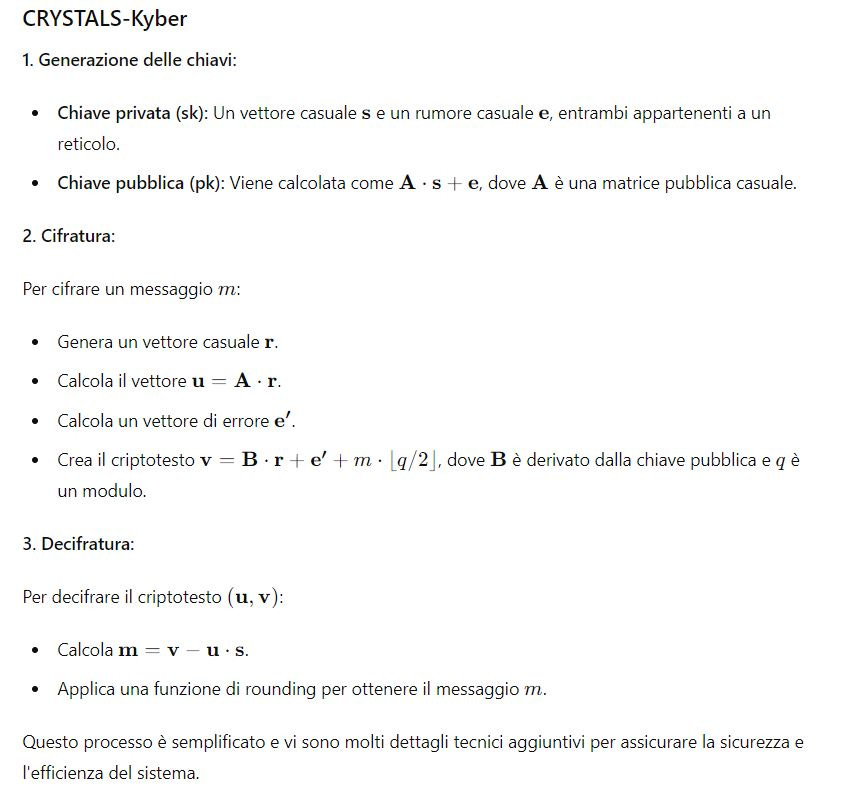

La criptografia post-quantistica (PQ) è progettata per resistere agli attacchi dei computer quantistici, che possono compromettere molti degli attuali algoritmi crittografici come RSA e ECC (Elliptic Curve Cryptography). Un esempio prominente di algoritmo post-quantistico è il CRYSTALS-Kyber, che è un sistema di cifratura a chiave pubblica basato su strutture di reticoli.

Ecco un esempio di come funziona a livello concettuale:

Aziende come Apple, Meta e Zoom stanno già implementando soluzioni di crittografia post-quantistica per proteggere i loro dati.

Esempi di applicazioni da parte di APPLE, META e ZOOM

APPLE

Apple ha annunciato un significativo aggiornamento crittografico per iMessage con l'introduzione di PQ3, un protocollo post-quantum che offre la massima sicurezza contro gli attacchi quantistici. PQ3 utilizza una crittografia ibrida che combina algoritmi a curve ellittiche con nuove tecniche post-quantum, garantendo protezione sia per l'iniziale scambio di chiavi che per i messaggi successivi. Questo aggiornamento mira a proteggere i messaggi contro attacchi futuri con computer quantistici, superando la sicurezza offerta dagli attuali protocolli di messaggistica.

iMessage with PQ3: The new state of the art in quantum-secure messaging at scale

META

Meta AI ha condotto una ricerca utilizzando l'intelligenza artificiale per identificare vulnerabilità nei sistemi crittografici post-quantistici, in particolare nella crittografia basata su reticoli. Utilizzando tecniche di apprendimento automatico, come i modelli transformer, hanno dimostrato come l'IA possa compromettere sistemi crittografici su piccola scala, evidenziando potenziali debolezze. Questo studio mira a migliorare la robustezza della crittografia post-quantistica in preparazione agli attacchi dei futuri computer quantistici.

Using AI to find post-quantum cryptography’s vulnerabilities

ZOOM

Zoom ha introdotto la crittografia end-to-end post-quantistica (PQC) per proteggere le comunicazioni contro i futuri attacchi dei computer quantistici. Utilizzando l'algoritmo Kyber 768, che è in fase di standardizzazione da parte del NIST, Zoom permette di proteggere le riunioni con una sicurezza avanzata. Questo aggiornamento è disponibile per Zoom Meetings e arriverà presto su Zoom Phone e Zoom Rooms. PQC è fondamentale per prevenire attacchi "harvest now, decrypt later" e garantire la sicurezza dei dati a lungo termine.

Your guide to post-quantum end-to-end encryption and how Zoom can help

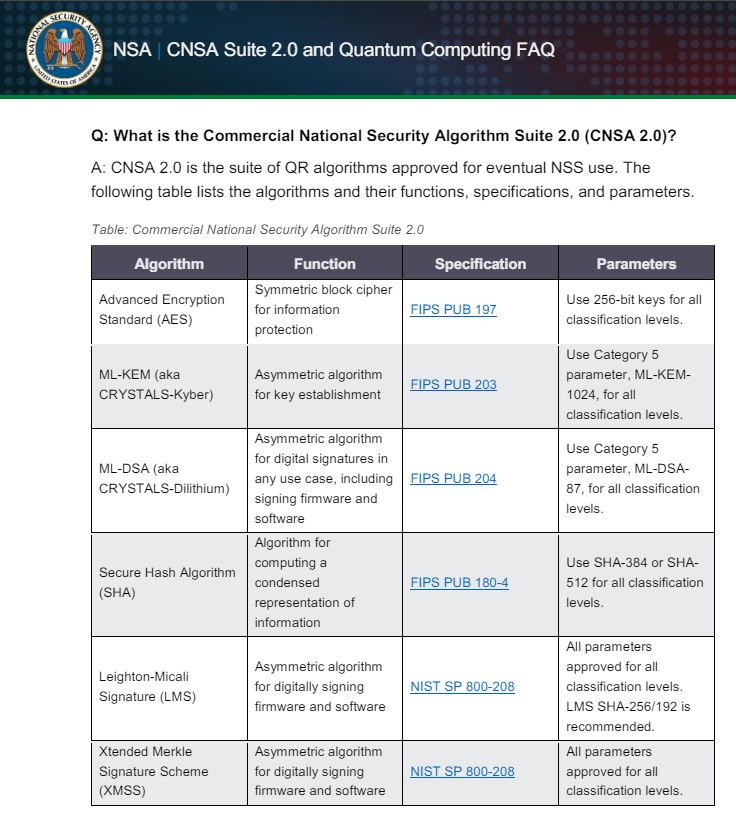

Valutazione della NSA sulla Crittografia Quantistica

La National Security Agency (NSA) continua a valutare le soluzioni crittografiche per proteggere la trasmissione dei dati nei Sistemi di Sicurezza Nazionale (NSS). Attualmente, la NSA non raccomanda l'uso della distribuzione delle chiavi quantistiche (QKD) e della crittografia quantistica (QC) per la protezione dei dati nei NSS, a meno che non vengano superate determinate limitazioni.

Limitazioni della Distribuzione delle Chiavi Quantistiche

Soluzione Parziale: La QKD genera materiale di chiave per un algoritmo di crittografia che fornisce confidenzialità, ma non offre un mezzo per autenticare la fonte della trasmissione QKD. L'autenticazione della fonte richiede l'uso della crittografia asimmetrica o di chiavi pre-collocate.

Equipaggiamento Speciale: La QKD si basa su comunicazioni a livello fisico che richiedono fibre dedicate o trasmettitori in spazio libero, non implementabili in software o come servizio di rete.

Costi di Infrastruttura e Rischi Interni: Le reti QKD spesso necessitano di relè fidati, aumentando i costi e i rischi di minacce interne.

Sfide nella Validazione: La sicurezza effettiva fornita da un sistema QKD dipende dall'hardware e dal design ingegneristico, rendendo difficile la validazione.

Rischio di Denial of Service: La sensibilità di QKD a intercettatori rende significativo il rischio di attacchi di denial of service.

La Rottura della Crittografia RSA

L'algoritmo RSA, uno dei metodi di crittografia più utilizzati oggi, potrebbe essere vulnerabile agli attacchi dei computer quantistici. L'algoritmo RSA si basa sulla difficoltà di fattorizzare grandi numeri primi, un compito che i computer classici trovano estremamente difficile. Tuttavia, un computer quantistico potrebbe, in teoria, fattorizzare questi numeri in tempi molto più brevi utilizzando l'algoritmo di Shor, compromettendo così la sicurezza dei dati protetti da RSA.

La quantità di qubit necessaria per rompere la crittografia RSA dipende dalla lunghezza della chiave RSA utilizzata. L'algoritmo di Shor, che è l'algoritmo quantistico noto per la fattorizzazione di numeri interi, richiede un numero di qubit che è approssimativamente il doppio della lunghezza della chiave RSA in bit.

Ad esempio:

Per una chiave RSA di 1024 bit: Sarebbero necessari circa 2048 qubit.

Per una chiave RSA di 2048 bit: Sarebbero necessari circa 4096 qubit.

Per una chiave RSA di 4096 bit: Sarebbero necessari circa 8192 qubit.

Questo è un valore approssimativo e dipende anche dall'efficienza dell'implementazione dell'algoritmo di Shor e dalle capacità del computer quantistico utilizzato (come la gestione degli errori, la coerenza dei qubit, ecc.). Attualmente, i computer quantistici disponibili non sono ancora in grado di gestire così tanti qubit con l'affidabilità necessaria per rompere la crittografia RSA in modo pratico, ma questo è un campo di ricerca attivo e in rapido sviluppo.

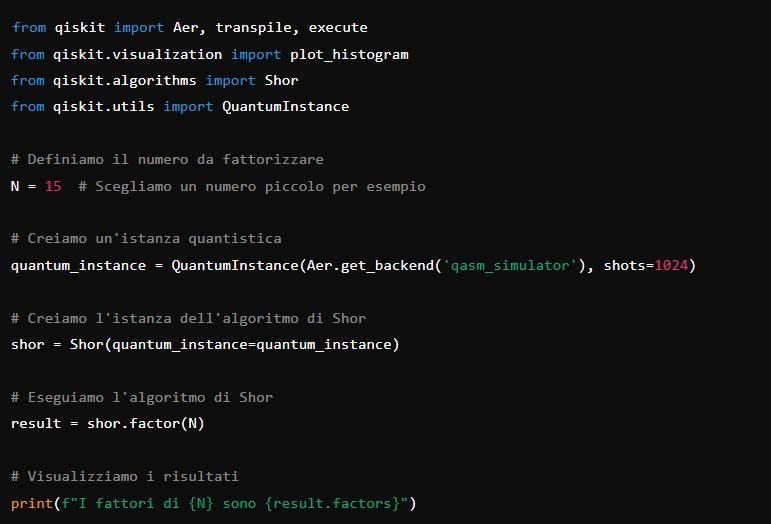

Esempio di Codice per Dimostrare l'Algoritmo di Shor su Qiskit

Anche se i computer quantistici attuali non sono in grado di rompere RSA su larga scala, possiamo mostrare un esempio di utilizzo dell'algoritmo di Shor con Qiskit per fattorizzare un numero più piccolo. Ecco come potresti farlo:

Conclusione

La crittografia post-quantistica rappresenta una risposta necessaria alle minacce future poste dai computer quantistici. Implementare tali tecnologie oggi può proteggere i nostri dati per decenni a venire, prevenendo attacchi di tipo "harvest now, decrypt later". La ricerca e l'implementazione di algoritmi post-quantistici continueranno ad essere una priorità per garantire la sicurezza dei dati nell'era dei computer quantistici.

Nel 2024, si prevede un aumento significativo delle violazioni della sicurezza informatica, con costi globali che raggiungeranno i 10,5 trilioni di dollari entro il 2025. Gli attacchi informatici diventeranno più sofisticati, utilizzando l'intelligenza artificiale (AI) per attacchi di ingegneria sociale come il phishing. L'intelligenza artificiale generativa (GenAI) può però rafforzare le risposte delle squadre di sicurezza, aiutando a rilevare e contrastare queste minacce. Si prevede un aumento degli attacchi alle infrastrutture di rete e ai sistemi di identità federata, richiedendo una maggiore consapevolezza e formazione organizzativa.

Significant security breaches predicted for 2024, GenAI can strengthen response